SDV時代のセキュリティ基盤:自動車向け暗号鍵管理システム(KMS)の実装戦略

次世代SDVにおける車載サイバーセキュリティ戦略

2025年12月30日

近年、日本の自動車業界における最大のトピックは間違いなく「サイバーセキュリティ」です。国土交通省が道路運送車両法の保安基準を改正し、UN-R155(サイバーセキュリティ法規)への適合を義務付けたことにより、セキュリティはもはや「選択」ではなく、販売のための「必須条件」となりました。これに伴い、以下の2つの基準を満たすことが、これからの自動車業界にとって重要になっています。

- UN-R155: 自動車メーカー(OEM)が実施すべきセキュリティ活動を定義

- ISO/SAE 21434: 上記を遵守するためのプロセスやエンジニアリングの国際標準

しかし、現場の皆様は一つの大きな課題に直面しているのではないでしょうか。それは、ガイドラインが「手順」は示してくれても、「実際にどう技術を適用して車を守るか」という具体的な実装解までは教えてくれないという点です。特に技術的な観点において、「どれほど強力な暗号アルゴリズムを採用しても、その鍵(Key)が漏えいすれば全てのセキュリティは無効化される」という事実は見落とされがちです。結局のところ、セキュリティの成否はアルゴリズムそのものではなく、それを運用する「鍵(Key)」の管理にかかっています。本記事では、自動車セキュリティの根幹となる「鍵管理(Key Management)」について、SDV時代のサプライチェーンリスクと照らし合わせながら説明します。

なぜ今、自動車セキュリティで「鍵管理」が重要なのか?

自動車セキュリティの国際標準である ISO/SAE 21434では、暗号鍵や証明書を含むセキュリティ資産を車両ライフサイクル全体で適切に管理することが求められており、その実現手段として KMS(Key Management System)のような仕組みが実務上不可欠になりつつあります。一方、自動車環境における鍵管理は一般的なIT環境とは比較にならないほど複雑かつ過酷です。

- 膨大な制御ユニット(ECU): 車両1台あたり数十〜百個以上のECUが存在し、それぞれに固有の鍵が必要です。

- 複雑なサプライチェーン: OEMとTier 1、Tier 2といったサプライヤー間での安全な鍵の受け渡しが必須となります。

- 長期にわたるライフサイクル: 車両が製造され、10年以上走行し、廃棄されるまでの長期間、鍵の安全性と更新性を保証しなければなりません。

もし鍵管理に不備があれば、それは単なるバグではなく、UN-R155やISO/SAE 21434のTARA(脅威分析及びリスク評価)において「高リスク項目」として分類され、CSMS認証やVTA取得に悪影響を及ぼす可能性があります。

特に、SDV(Software Defined Vehicle)時代への移行は、鍵管理の難易度を劇的に引き上げました。現代の車両には数多くのECUが搭載され、開発・製造にはOEMだけでなく、Tier 1、Tier 2、半導体ベンダーなど、多岐にわたるサプライチェーン主体が関与しています。もし、この複雑なネットワークのどこか一箇所でも、鍵が安全に管理されていない「セキュリティホール」が存在すれば、そこを起点にサプライチェーン全体、ひいてはOEMのブランド全体の信頼が脅かされる可能性もあります。もはや、Excelや従来の管理手法で対応できるレベルを超えており、システムによる自動化された管理が必要な時期になっています。

暗号鍵管理の6段階ライフサイクル

暗号鍵は、一度生成すれば終わりという単純なものではありません。鍵も物理的な部品と同じように、「生成 → 保存 → 配布 → 使用 → 更新 → 廃棄」という6段階の厳格なライフサイクル管理が必要です。特にSDV時代においては、車両の機能がソフトウェアによって定義されるため、OTA(Over-The-Air)によるアップデートや機能追加が頻繁に行われます。これに伴い、鍵は工場出荷時の「固定された値」ではなく、運用中も継続的に管理・更新される「動的な資産」へとその性質を変化させています。具体的な管理シーンとしては、以下のようなケースが挙げられます。

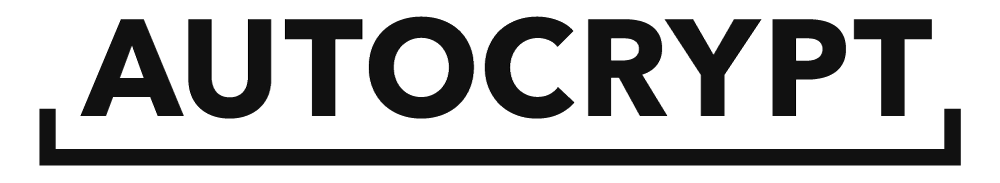

図1.自動車県境での暗号鍵使用の例

このように、車両のライフサイクル全体で鍵を動的に管理する必要性が高まっていますが、これを個別の担当者やツールで手動運用するのは現実的ではありません。

Automotive KMI:サプライチェーン全体の信頼をつなぐインフラ

では、この複雑で動的な鍵ライフサイクルを、誰が、どのように統制すればよいのでしょうか?各サプライヤーや担当者がバラバラに鍵を管理する従来の手法では、SDV時代のスピードとセキュリティ要求には到底対応できません。そこで重要となる解決策が、Automotive KMI(Key Management Infrastructure)です。これは単なる理論上の概念ではありません。AutocryptがグローバルOEMを対象に実際にKMSを構築し、蓄積してきた実戦経験とノウハウを集約して定義した、実務的なセキュリティ基盤モデルです。Automotive KMIは、単に暗号鍵を作るだけの生成ツールとは異なります。車両の設計・製造から廃棄に至るまで、数万〜数億個におよぶ暗号鍵を、OEMのセキュリティポリシーに基づいて一元的に生成、管理、統制する「中央集中型のセキュリティ基盤インフラ」です。

個別の管理からインフラによる統合管理へと移行することで、以下の決定的なメリットがあります。

統合ガバナンス:複雑なサプライチェーンにおいても、OEMが定めたセキュリティポリシーを部品(ECU)まで一貫して適用可能です。

トレーサビリティ:「いつ、どの鍵が、誰に発行されたか」というログを確実に記録し、国際基準(UN-R155)などが求める規制当局への監査対応(Audit)をスムーズにします。

セキュリティの連続性:設計から製造、そして走行段階まで、車両の全ライフサイクルを通じてセキュリティを構築することができます。

しかし、ここで新たな疑問が生じます。「インフラの必要性は理解したが、多様なサプライヤーが関わる実際の製造現場に、どうやってその仕組みを適用するのか?」という点です。

日本のサプライチェーンに適した6つの実装モデル

「自社の製造ラインや既存システムに、どうKMSを組み込めばいいのか?」「サプライヤーごとにIT環境やセキュリティ能力が異なる中で、画一的な導入は難しいのではないか?」そのような現場の懸念にお答えするため、AutocryptではグローバルOEMとのプロジェクト経験に基づき、実務に即した6つのKMS実装モデルを定義しました。日本の自動車産業の特徴である多層的なサプライチェーン構造(Tier 1, Tier 2…)に合わせて、柔軟にモデルを選択・組み合わせることが可能です。

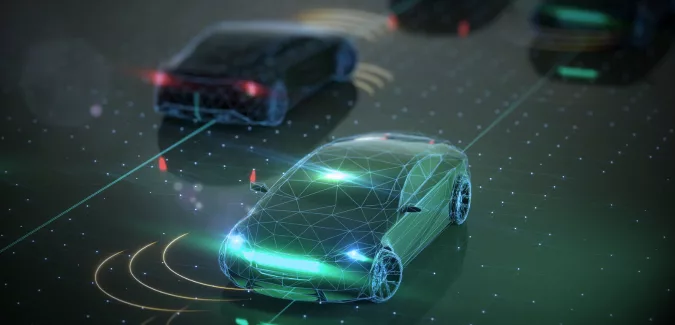

図2.6つのケース(KMI構築)

1. OEM-Generated

運用イメージ:OEMの中央KMIで生成した鍵を、Tier 1などのサプライヤーへ安全に配布し、サプライヤーの製造ラインでECUに注入します。

メリット:サプライヤー側に高価な鍵管理設備(HSMサーバー等)がなくても即導入可能です。OEMが鍵の原本を集中管理するため、系列サプライヤーを含む垂直統合型の生産体制において、最も統制を効かせやすく、導入コストを抑えられるモデルです。

2. Supplier-Managed

運用イメージ:技術力のあるTier 1サプライヤーが自社の暗号鍵管理システムで鍵ペアを生成・注入し、公開鍵(または証明書)情報のみをOEMへ登録・連携します。

メリット:秘密鍵がサプライヤーのセキュアな環境から外に出ないため、非対称鍵(RSA/ECC)運用において非常に高い安全性を確保できます。電装・セキュリティ技術に強みを持つメガサプライヤーとの協業において、それぞれの責務範囲を明確化できる最適なモデルです。

3. OEM-Refreshed

運用イメージ:サプライヤーは納品時、一時的な「初期鍵」を注入しておきます。その後、車両組立時や出荷直前に、OEMが正規の「運用鍵」へと書き換え(リフレッシュ)を行います。

メリット:複雑なサプライチェーンの途中で万が一暗号鍵の情報が漏洩しても、最終的な運用鍵はOEMしか知らない状態を作れます。「サプライチェーン上のセキュリティリスク」を構造的に遮断できるため、最も厳格なセキュリティが求められるSDVやコネクテッドカーに自信を持って推奨できるモデルです。

4. ECU-Generated at Vehicle Production

運用イメージ:車両の最終組立ライン(EOL)でコマンドを送り、ECU内部のHSMによって鍵を生成させます。

メリット:秘密鍵がECUの外に一切出ないため、漏えいリスクを最小化できます。また、サプライヤー側での鍵管理プロセスや設備投資が不要になるため、サプライチェーン全体のコストと管理工数を大幅に削減できる点も大きなメリットです。

5. ECU-Generated at ECU Production

運用イメージ:部品製造段階でECUに鍵を生成させ、その公開鍵情報だけをサプライヤーのKMS経由でOEMに連携します。

メリット:モデル4同様に高いセキュリティを持ちつつ、サプライヤー側で「どのECUにどの鍵(公開鍵)が入ったか」を個別に追跡・管理できます。日本の製造現場が重視する厳密な品質管理(トレーサビリティ)要件を満たしつつ、セキュリティ強度も妥協したくない場合に最適です。

6. Autonomous Key Update

- 運用イメージ:車両内部に鍵管理サーバーの役割を持たせ、クラウドに接続できないオフライン環境でも、車両自身が鍵の有効期限管理や更新を行います。

メリット:常に安定した通信が保証されない環境でもセキュリティ機能を自律的に維持できます。次世代SDVや自動運転車など、車両システム自体に高度な判断能力と可用性が求められる先進アーキテクチャに向けた、未来志向のモデルです。

セキュリティは「品質」の一部

これからの自動車開発において「どんな暗号アルゴリズムを使うか」よりも重要になるのは、「そのアルゴリズムを動かす鍵を、サプライチェーン全体でどう運用・管理するか」というプロセスそのものです。UN-R155への対応は、単に規制をクリアするための「宿題」ではありません。それは、サイバー攻撃という新たな脅威から自動車とドライバーの安全を守るための、「品質保証(Quality Assurance)」の延長線上にある重要な取り組みです。

Autocryptは、数多くのグローバルOEMと共にKMSを構築してきた豊富な実戦経験に基づき、お客様の製造環境に最適なAutomotive KMIの実装を支援いたします。SDV時代の鍵管理や規制対応について、より具体的なアーキテクチャや導入事例にご興味がございましたら、どうぞお気軽にお問い合わせください。