V2X通信を可能にするButterfly Key ExpansionとPKI証明書の種類について

車載ソフトウェアの標準仕様AUTOSARとは?基礎説明から導入時のポイントまで

2024年5月20日

アウトクリプト、アジア・パシフィック地域で初めて自動車サイバーセキュリティのテクニカルサービス機関の資格を獲得

2024年6月25日

レベル3以上の自動運転を実現するために、自動車業界において自動運転機能の高度化や技術開発などさまざまな取り組みが行われています。テスラではカメラやレーダーなどを使って自動運転機能を実現し、LiDARのようなセンサー技術も年々高度化が進んでいるなか、より高度な自動運転を実現するために欠かせないものとして最近V2X通信が注目されています。V2X通信環境では、車両と車両/インフラ/歩行者間で直接通信が行われるため、車両は周辺環境の情報をリアルタイムで受け取り、潜在的な危険を事前に予防することが可能になります。

V2X通信の安全性を確保するためには暗号技術が必須であり、公開鍵基盤(PKI)を用いてV2Xメッセージの暗号化と証明書管理を行うSCMS(Security Credential Management System)の構築が前提となります。そこで今回は、協調型自動運転の実現に欠かせないV2X PKI証明書および認証の仕組みについて解説します。

V2X PKI証明書の特徴

通信技術は日々進化し、IoTとAIなど様々な分野で様々なデバイスを介して高速で大容量の通信が行われています。また、通信の脆弱性を狙ったサイバー攻撃も増加しており、通信の信頼性を確保することは、業界にとって大きな課題となっています。

安全な通信を実現するためには、以下の3つの条件を満たす必要があります。

- 通信相手が本人であることを確認・証明すること(Authentication、認証)

- 他人に盗聴されないこと(Confidentiality、機密性)

- 通信内容が途中で改ざんされないこと(Integrity、完全性)

インターネット通信の場合、認証プロセスは中央集権的で階層的です。ユーザが署名付きのデジタル証明書を使用して、サーバーに対して自分の身元を証明すると、サーバー側は、そのデジタル証明書を通じて信頼できるユーザであることを確認したうえでユーザに対してアクセス権限を付与し、セキュアな通信ができるようにします。

それに比べ、V2X通信の場合、車両は周辺環境の全てのものと直接通信を行う仕組みとなっており、インタネット通信と違って、脱中央集権的であるといえます。インタネット上ではユーザ同士の認証を必要としないですが、V2X環境ではユーザ(車載器)同士の認証は必須です。

さらに、V2X認証の最も大きな特徴として挙げられるのが、車車間通信でお互いの身元(車両情報)を特定されずに認証を行うという点です。車両情報が特定されてしまうと、プライバシーを侵害されたりサイバー攻撃のターゲットになったり、人の命が危険になる可能性もあるため、仮名証明書を使用して条件付きのプライバシー保護が必要になります。

SCMS(Security Credential Management System)では、道路上の全ての車両に対し、認証局(CA)から仮名証明書が発行されます。仮名証明書にはその車両を具体的に特定できる情報は含まれていない、認証局からその車両の情報が正しいことを保証することから、信頼できる車両であることを証明できます。

また、長期にわたって同じ仮名証明書を使用する場合、第三者によってトラッキングされてしまう恐れがあるため、証明書を一定期間ごとに変更することが必要です。一般車両の場合、毎週ごとに最多20個以上の仮名証明書が発行されるといわれます。

Butterfly Key Expansionとは

車両が認証局から仮名証明書を要求するたびに、認証局は新しい証明書に署名を加え車両に発行しなければなりません。前述した通り、毎週少なくとも20個の証明書を発行する場合、 認証局は一台の車に対して年間1000個を超える証明書発行が必要という結論に達します。今後さらに多くの車両がV2X通信に参加することになれば、認証局は増え続ける証明書発行のリクエストに対応するのが難しくなるでしょう。

この課題を解決できる概念として「Butterfly Key Expansion」が注目されるようになりました。Butterfly Keyを使用すると、認証局は車両に対して1回で複数の証明書を発行できます。各証明書は、それぞれ異なる署名鍵を使用し、それぞれ異なる暗号鍵で暗号化されます。Butterfly Key Expansion基盤におけるリクエストには、 署名鍵シード1つと暗号鍵シード1つ、そして拡張に使用する機能2つのみ必要なため、リクエスト数を大幅に減らすことができ、複数の仮名証明書を必要とする車両にも対応できます。

明示的証明書と暗黙的証明書

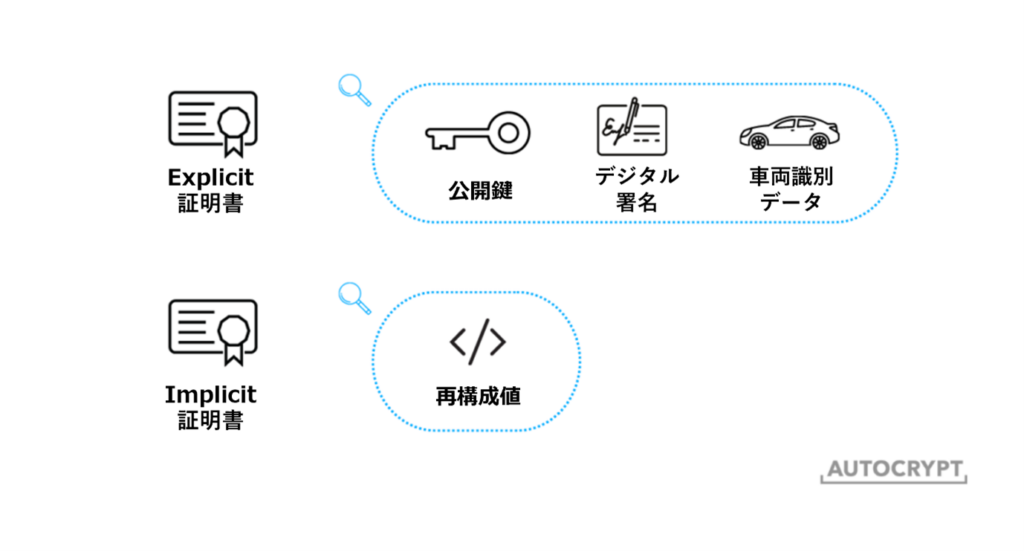

車車間通信で用いる仮名証明書は、explicit証明書とimplicit証明書の2種類ががあります。

explicit方式の証明書は1)公開鍵2)公開鍵を車両識別データにバインドするデジタル署名、3)車両識別データの3つのデータで構成されています。

V2V通信の際に、送信側は秘密鍵を使って証明書に署名したメッセージを送信し、受信側は証明書の公開鍵を使用してそのメッセージを確認します。受信側は、証局が発行して署名した証明書を検証することで、送信側が秘密鍵を持っている唯一なエンティティであることを明示的に確認することから、「明示的証明書」とも呼ばれています。explicit証明書は3つのデータが含まれているため、後述するimplicit証明書に比べてサイズが大きいです。サイズが大きいこと自体は問題ではありませんが、トラフィック量が多くて、伝送速度が極めて重要なV2X環境では、サイズが小さい方が有利な場合が多いです。そのようなニーズに応じて高速なメッセージ伝送と効率的な証明書発行を可能にする、新しい形のV2X PKI証明書が使われるようになりました。

implicit証明書は、explicit証明書と同様に3つのデータが含まれていますが、3つの要素がそれぞれのデータとしてではなく、再構成値として残るため、explicit証明書に比べはるかに軽量です。メッセージの受信側が再構成値を使用して公開鍵を検証することにより、デジタル署名と送信者側の正当性が「暗黙的に検証」されることになります。

V2X通信で用いられるimplicit証明書とButterfly KeyのコンセプトはBlackBerry Certicom社が考案したものですが、IEEE1609.2標準において準用する場合に限って、ライセンス費用を払わずに自由に使用することができます。

implicit証明書のメリットにより、多くの国ではV2X環境を構築する際にimplicit証明書を採用していまが、一部の地域(ヨーロッパ、中国など)では依然としてexplicit証明書を使用しています。現在、地域ごとに採用している証明書形式は以下の通りです。

| 区分 | 北米 | 欧州 | 中国 | 韓国 | |

| 現在 | 証明書型式 | Implicit | Explicit | Explicit | Implicit |

| 関連規格・標準 | CAMP* | ETSI TS 102 940, 941

(version1) |

YD/T(国家標準) | CAMP *、KISA * * | |

| 計画 | 証明書型式 | Implicit | 基本:Explicit

選択:Implicit |

Explicit | 基本:Explicit

選択:Implicit |

| 関連規格・標準 | IEEE 1609.2.1 | ETSI TS 102 940, 941

(version2) |

YD/T(国家標準) | KS | |

*CAMP:北米のCAMP LCC(Crash Avoidance Metrics Partners LLCで主催したSCMS CV Pilotsプロジェクトで定義した「CAMP SCMS v1.2.2」規格を意味する

* *KISA:韓国インターネット振興院が出版した「V2Xセキュリティメッセージ規格v1.1(2020.11)を意味する

Butterfly Key ExpansionとNon-Butterfly Key Expansion

証明書の種類は、証明書の発行方式によって、車両端末向けのButterfly Key Expansionメカニズムを適用した方式と、基地局向けのNon-Butterfly Key Expansion(一般方式)に分けられます。

証明書の種類は証明書の形式と発行方式によって4つの組み合わせで区分することができます。地域別、V2X端末別の証明書の使用状況は以下の通りです。

| 区分 | 証明書型式 | |

| implicit | Explicit | |

| Butterfly Key Expansion | 韓国車両

北米車両 欧州車両(v2) |

中国車両 |

| Non-Butterfly Key Expansion | 韓国基地局(v2)

北米基地局 欧州基地局(v2) |

中国基地局

欧米車両(v1) 欧州基地局(v1) |

全ての証明書方式をサポートするAutoCrypt V2X-PKI

アウトクリプトは、2007年から18年以上V2X認証に関する研究開発に取り組み、韓国国内だけでなく、北米、欧州、中国のそれぞれ異なる標準に適合するV2X認証技術を保有しております。さらに、Butterfly Key Expansionで使用されるimplicit及びexplicit証明書の発行・署名・検証にも対応しております。AUTOCRYPT V2X-PKIの詳細はこちらをご覧ください。